Network Packet Broker: Освещая тёмные уголки вашей сети

2025-08-29

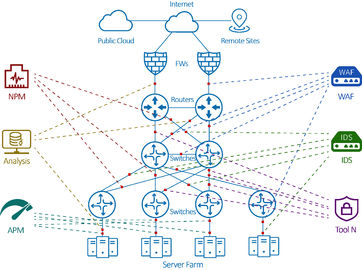

В современных сложных, высокоскоростных и часто зашифрованных сетевых средах достижение полной видимости имеет первостепенное значение для обеспечения безопасности, мониторинга производительности и соответствия.Network Packet Brokers (NPB) развились от простых агрегаторов TAP до сложных, интеллектуальные платформы, которые имеют важное значение для управления потоком данных о трафике и обеспечения эффективной работы инструментов мониторинга и безопасности.Вот подробный обзор их ключевых сценариев применения и решений:

Основные проблемы НПБ решают:Современные сети генерируют огромные объемы трафика.В то же время, если вы хотите, чтобы вы использовали данные, которые были получены в ходе исследования, вы можете использовать эти данные, если хотите, чтобы они были получены.:

Перегрузка инструментов: инструменты заполняются неуместным трафиком, падают пакеты и отсутствуют угрозы.

Неэффективность инструментов: инструменты расходуют ресурсы на обработку дублирующих или ненужных данных.

Сложная топология: распределенные сети (центры обработки данных, облако, филиалы) затрудняют централизованный мониторинг.

Слепые точки шифрования: инструменты не могут проверять зашифрованный трафик (SSL / TLS) без дешифрования.

Ограниченные ресурсы SPAN: порты SPAN потребляют ресурсы коммутатора и часто не могут обрабатывать полный трафик скорости линии.

Решение НПБ: интеллектуальная медиация трафикаНПБ располагаются между сетевыми портами TAP/SPAN и инструментами мониторинга/безопасности.

Агрегация: объединение трафика из нескольких ссылок (физических, виртуальных) в консолидированные каналы.

Фильтрация: выборочно перенаправлять только релевантный трафик в конкретные инструменты на основе критериев (IP/MAC, VLAN, протокол, порт, приложение).

Балансировка нагрузки: равномерное распределение потоков трафика по нескольким экземплярам одного и того же инструмента (например, кластерные датчики IDS) для обеспечения масштабируемости и устойчивости.

Дедупликация: Устранение идентичных копий пакетов, захваченных на избыточных ссылках.

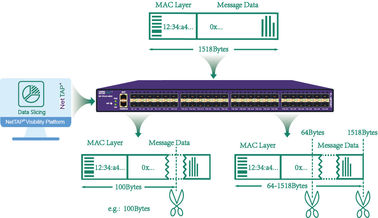

Пакетные разрезы: сокращение пакетов (удаление полезной нагрузки) при сохранении заголовков, сокращение пропускной способности для инструментов, которым нужны только метаданные.

SSL/TLS дешифровка: завершение зашифрованных сеансов (с использованием ключей), представление прозрачного текстового трафика инструментам проверки, затем повторное шифрование.

Репликация/мультикастинг: отправка одного и того же потока трафика сразу нескольким инструментам.

Продвинутая обработка: извлечение метаданных, генерация потоков, временная маркировка, маскировка конфиденциальных данных (например, PII).

Подробные сценарии применения и решения:

1Усиление мониторинга безопасности (IDS/IPS, NGFW, Threat Intel):

Сценарий: инструменты безопасности перегружены большим объемом трафика из Востока на Запад в центре обработки данных, пакеты падают и отсутствуют угрозы для латерального движения.

Решение НПБ:

- Совокупный трафик от критических внутри-DC линий.

- применять гранулированные фильтры для отправки только подозрительных сегментов трафика (например, нестандартные порты, конкретные подсети) в IDS.

- Баланс нагрузки через кластер датчиков IDS.

- Используйте SSL/TLS дешифровку и отправляйте трафик с четким текстом на платформу IDS/Threat Intel для глубокой проверки.

Результат: более высокий показатель обнаружения угроз, снижение ложных отрицательных результатов, оптимизация использования ресурсов IDS.

2Оптимизация мониторинга производительности (NPM/APM):

Сценарий: инструменты мониторинга производительности сети испытывают трудности с корреляцией данных сотен распределенных ссылок (расширенная сеть, филиалы, облако).Полное захват пакетов для APM слишком дорого и требует интенсивной пропускной способности.

Решение НПБ:

- Совокупный трафик с географически разрозненных TAP/SPAN на централизованную структуру NPB.

- фильтруйте трафик, чтобы отправлять только конкретные потоки приложений (например, VoIP, критический SaaS) в инструменты APM.

- Использование пакетов для инструментов NPM, которые в первую очередь нуждаются в данных о времени потока / транзакции (заголовки), резко снижая потребление полосы пропускания.

Результат: целостный, коррелированный взгляд на производительность, снижение затрат на инструменты, минимизация затрат на пропускную способность.

3Видимость облаков (публичные/частные/гибридные):

Сценарий: отсутствие нативного доступа к TAP в публичных облаках (AWS, Azure, GCP).

Решение НПБ:

- Развернуть виртуальные NPB (vNPB) в облачной среде.

- vNPB используют трафик виртуальных коммутаторов (например, через ERSPAN, VPC Traffic Mirroring).

- Фильтр, агрегат и баланс нагрузки восточно-западный и северно-южный облачный трафик.

- безопасное туннелирование соответствующего трафика обратно в локальные физические NPB или облачные инструменты мониторинга.

Результат: последовательное обеспечение безопасности и мониторинг производительности в гибридных средах, преодоление ограничений видимости в облаке.

4. Предотвращение потери данных (DLP) и соблюдение:

Сценарий: инструменты DLP должны проверять исходящий трафик на наличие конфиденциальных данных (PII, PCI), но наводнены неуместным внутренним трафиком.

Решение НПБ:

- фильтруйте трафик, чтобы отправлять только исходящие потоки (например, предназначенные для Интернета или конкретных партнеров) в двигатель DLP.

- Применение глубокой проверки пакетов (DPI) на NPB для выявления потоков, содержащих регулируемые типы данных, и распределение их приоритетов для инструмента DLP.

- Маскировка чувствительных данных (например, номера кредитных карт) в пакетах перед отправкой в менее критические инструменты мониторинга для регистрации соответствия.уменьшение ложноположительных результатов, упрощенный аудит соответствия, повышенная конфиденциальность данных.

5Сетевая криминалистика и устранение неполадок:

Сценарий: Диагностика сложной проблемы с производительностью или нарушения требует полного захвата пакетов (PCAP) из нескольких точек в течение времени.

Решение НПБ:

- НПБ могут буферизировать трафик непрерывно (по скорости линии).

- Настроить триггеры (например, конкретное условие ошибки, пик трафика, предупреждение об угрозе) на NPB для автоматического захвата соответствующего трафика на подключенное устройство захвата пакетов.

- Заранее отфильтруйте трафик, отправленный на устройство захвата, чтобы хранить только необходимое.

Результат: более быстрое среднее время до разрешения (MTTR) для отключений/нарушений, целевые судебно-медицинские захвата,снижение затрат на хранение.

Рассмотрение и решение вопросов:

Масштабируемость: выбирайте NPB с достаточной плотностью портов и пропускной способностью (1/10/25/40/100GbE+) для обработки текущего и будущего трафика.Виртуальные НПБ эластично масштабируются в облаке.

Устойчивость: реализация избыточных NPB (пар HA) и избыточных путей к инструментам. Обеспечение синхронизации состояния в настройках HA. Использование балансировки нагрузки NPB для устойчивости инструмента.

Управление и автоматизация: централизованные консоли управления имеют решающее значение.Chef) и SIEM/SOAR системы для динамических изменений политики на основе предупреждений.

Безопасность: защитите интерфейс управления NPB. Строго контролируйте доступ. Если расшифровываете трафик, обеспечьте строгую политику управления ключами и безопасные каналы для передачи ключей.Подумайте о маскировке конфиденциальных данных.

Интеграция инструментов: Убедитесь, что NPB поддерживает требуемую подключенность инструментов (физические/виртуальные интерфейсы, протоколы).

Брокеры сетевых пакетовОни не являются дополнительной роскошью; они являются фундаментальными компонентами инфраструктуры для достижения эффективной видимости сети в современную эпоху.и обработки, NPB обеспечивают инструменты безопасности и мониторинга для работы с максимальной эффективностью и эффективностью.и в конечном счете обеспечить ясность, необходимую для обеспечения безопасности сетейВнедрение надежной стратегии НПБ является важным шагом на пути к созданию более наблюдаемого, безопасного,и устойчивой сети.

Подробнее

Ваше сообщение должно содержать от 20 до 3000 символов!

Ваше сообщение должно содержать от 20 до 3000 символов! Пожалуйста, проверьте свою электронную почту!

Пожалуйста, проверьте свою электронную почту!  Ваше сообщение должно содержать от 20 до 3000 символов!

Ваше сообщение должно содержать от 20 до 3000 символов! Пожалуйста, проверьте свою электронную почту!

Пожалуйста, проверьте свою электронную почту!